Introducción

Desde su aparición en mayo de 2023, Akira ha sido objeto de múltiples investigaciones por parte de firmas de ciberseguridad y analistas del sector. Con una operativa de doble extorsión y una estética retro inspirada en el anime homónimo de 1988, el grupo ha impactado a organizaciones de todo el mundo. ¿Pero que revelan los datos de Akira en 2025?

Este artículo no pretende repetir lo ya dicho sobre su origen o técnicas, ya que empresas y colegas confiables, han producido y compartido valiosa información de inteligencia al respecto (Ver: Publicaciones de interés sobre el actor de amenaza Akira, al final de este documento). En cambio, mi intención al compartir este post es la de ofrecer un enfoque complementario: un análisis cuantitativo basado en datos reales recolectados del sitio de filtraciones que el actor de amenaza gestiona en la Dark Web, fragmentos de negociaciones que ha mantenido con algunas de sus víctimas y demás información enriquecida, con el fin de identificar patrones, comportamientos y tendencias desde su aparición hasta abril de 2025.

En resumen, la idea detrás de esta publicación -cuando se acaban de cumplir dos años desde la irrupción de este actor de la amenaza-, no es otra que la de reconstruir a partir de datos: cómo actúa, a quién ataca, cómo negocia, cuánto gana y qué deja sin exponer.

Metodología

Durante las últimas semanas, he recolectado y procesado más de 800 registros únicos provenientes de tres fuentes claves:

- La sección “News” a través de la cual Akira anuncia sus víctimas en la Dark Web,

- La sección “Leaks”, del mismo sitio, utilizada por el actor para publicar los datos exfiltrados,

- Y un conjunto de fragmentos de negociaciones filtradas en foros especializados, reunidas por Julien Mousqueton y disponibles públicamente a través del proyecto ransomware.live.

Partiendo de esta base, me di a la tarea de enriquecer los datos extraídos y elaborar una decena de visualizaciones clave, a través de las cuales fuera posible trazar patrones sobre la evolución operativa y el impacto real del actor.

En tal sentido, es importante mencionar que el set analizado en esta oportunidad comprende únicamente registros entre las fechas 25/04/2023 y el 30/04/2025.

Embudo de extorsión: ¿cuántas víctimas pagan realmente?

Resulta interesante comprender que Akira, no se limita a publicar víctimas: negocia activamente con ellas. A partir del análisis de un conjunto de conversaciones filtradas, se ha revelado el modo en que este actor de amenaza avanza y aplica presión sobre la víctima, como así también qué tan seguido se llega a concretar un pago extorsivo. En este punto, si bien es cierto que el tamaño de la muestra podría no resultar concluyente, aun así, brinda una perspectiva valiosa sobre la dinámica del grupo.

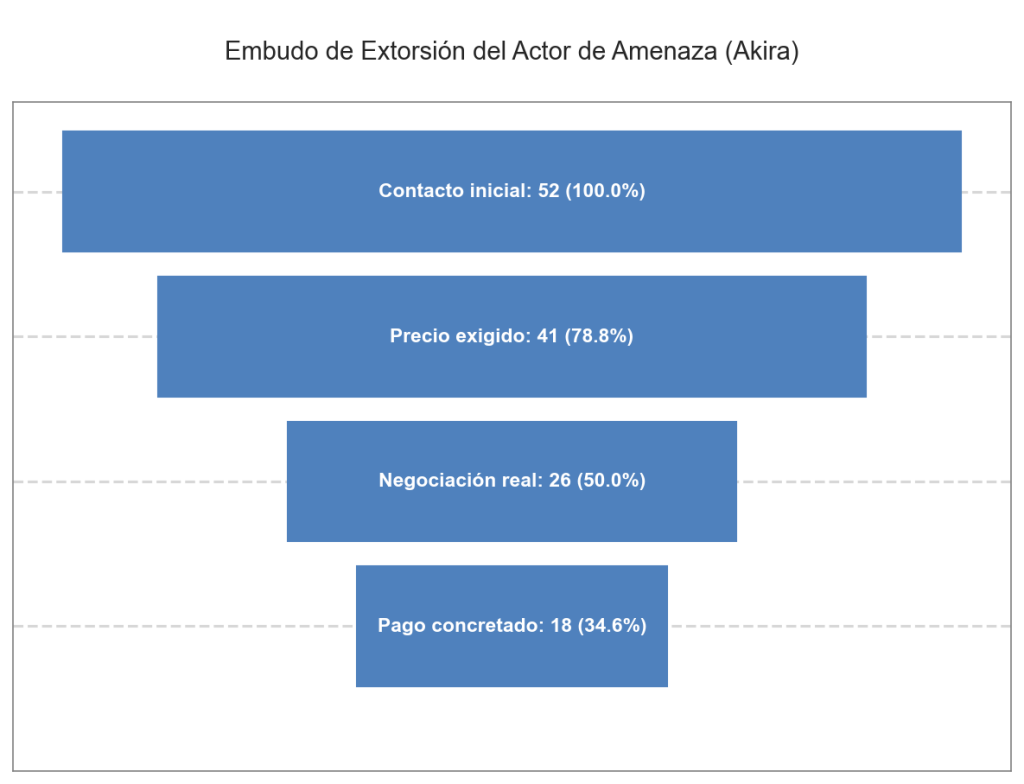

Este hecho, resulta accesible al visualizar los datos con un embudo típico como el presentado en la Figura 1, donde aprovechando el análisis de 52 negociaciones documentadas, es posible trazar el recorrido desde el contacto inicial hasta el pago del rescate por parte de la víctima:

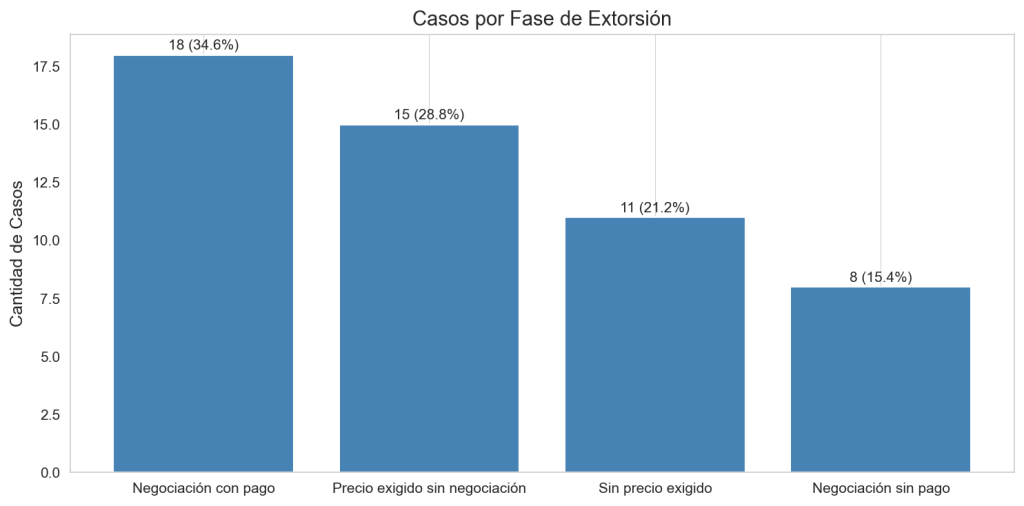

El primer dato de interés probablemente sea el que nos muestra que el 34,6 % de las víctimas para los cuales se cuenta con información de negociaciones documentadas, ha terminado por ceder a la extorsión haciendo efectivo el pago de rescate (Figura 2).

Si bien el hecho de que 1 de cada 3 víctimas accedió al pago de un rescate, resulta en sí mismo un dato interesante, también lo es el hecho de que este patrón, deja entrever una operación persistente, aunque no siempre efectiva, lo que nos permite inferir que la capacidad de avanzar hasta el cobro depende tanto de la respuesta de la víctima como de la estrategia del grupo.

Si intentamos una mirada algo más detallada, como la que se ilustra en la Figura 3, podremos comprender los distintos estadíos posibles en el marco de la interacción entre el actor de la amenaza y la víctima. A través de esta visualización, podemos identificar que si bien en un 15,4% de los casos, la víctima no llego a efectivizar un pago, mostró interés en llegar a un acuerdo económico con el actor como parte de una negociación activa.

Hallazgos clave:

- Casi 8 de cada 10 víctimas recibieron una exigencia económica.

- La mitad de los casos documentados involucraron negociación activa entre las partes.

- 7 de cada 10 víctimas que negociaron, terminaron pagando.

- En muchos casos se exige un rescate, pero no se logra avanzar en la negociación.

- La etapa de contacto inicial no siempre escala a una negociación formal.

Estos datos sugieren que la negociación representa un punto crítico de inflexión: una vez iniciada, hay una alta probabilidad de que termine en el pago. Esto plantea desafíos importantes para las estrategias de respuesta y disuasión ante ataques de ransomware.

Economía del rescate: el precio es solo el punto de partida

Un aspecto que puede resultar de interés es el modo en que el actor de la amenaza establece el precio de los rescates exigidos a sus víctimas. A partir de los datos, es posible observar que Akira no opera con una única fórmula de presión. De hecho, si bien sus demandas iniciales suelen incluir precios elevados, su disposición a negociar muestra que entiende el juego como una transacción económica flexible. Esta postura, combinada con el control emocional que ejercido durante la negociación se observa a través de los diálogos en las negociaciones, aumenta sus chances de éxito sin necesidad de recurrir siempre a la filtración inmediata.

Un dato revelador respecto del modelo de negocio de Akira es precisamente su elasticidad financiera. A diferencia de otros grupos que plantean cifras fijas e innegociables, los datos detrás de la operación de Akira nos permiten establecer que, el actor está dispuesto a discutir montos, y en muchos casos reducir drásticamente sus exigencias iniciales.

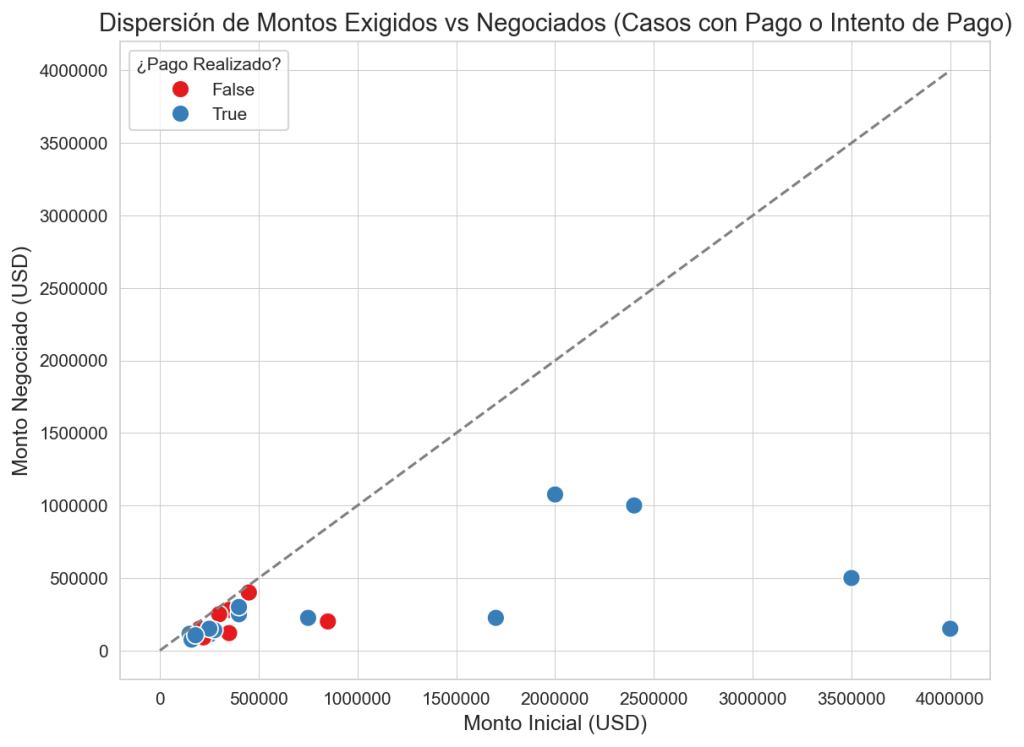

A fin de validar esta hipótesis, me propuse analizar las conversaciones filtradas, especialmente aquellas que incluían tanto el monto inicialmente exigido como el finalmente aceptado o negociado. El gráfico de dispersión de la Figura 4, nos permite observar cómo se comporta la negociación caso por caso.

Los puntos por debajo de la línea diagonal (gris discontinua) representan rebajas respecto del monto inicial. Como se puede notar a simple vista, la gran mayoría de los casos se ubica en dicha zona, reforzando la idea de una política económica flexible.

Los puntos rojos por su parte advierten que el hecho de negociar no siempre implica que se concrete un pago. El resultado evidencia una tendencia clara: la mayoría de los pagos efectivos están por debajo del 50% del valor inicial exigido, y en casos extremos, las rebajas alcanzan el 90%.

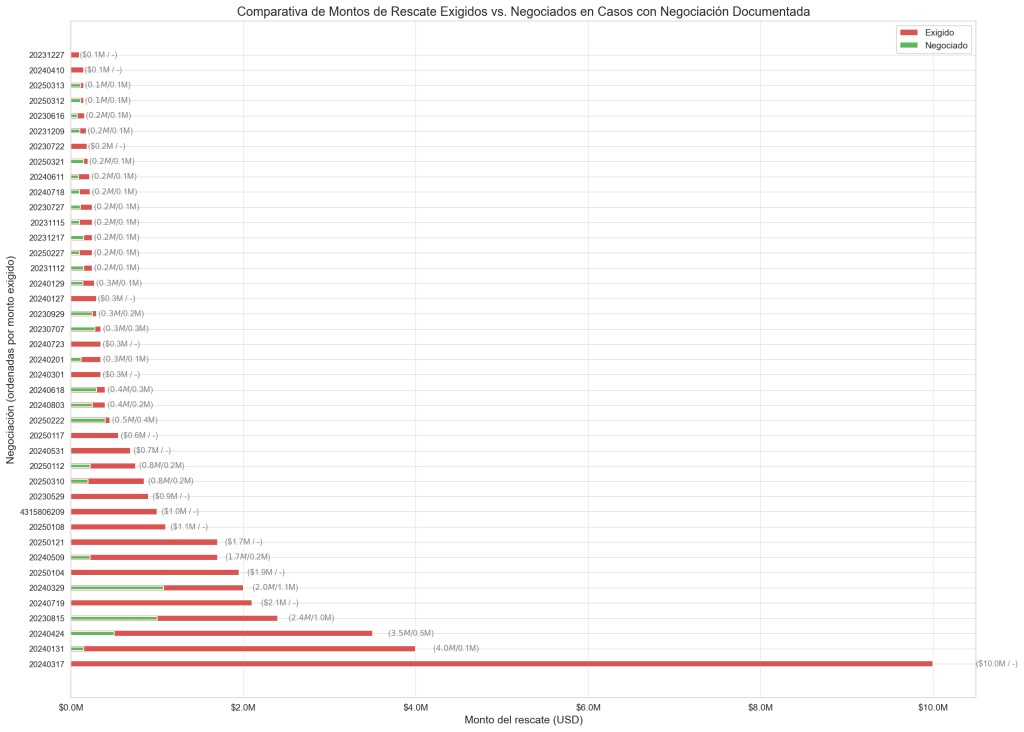

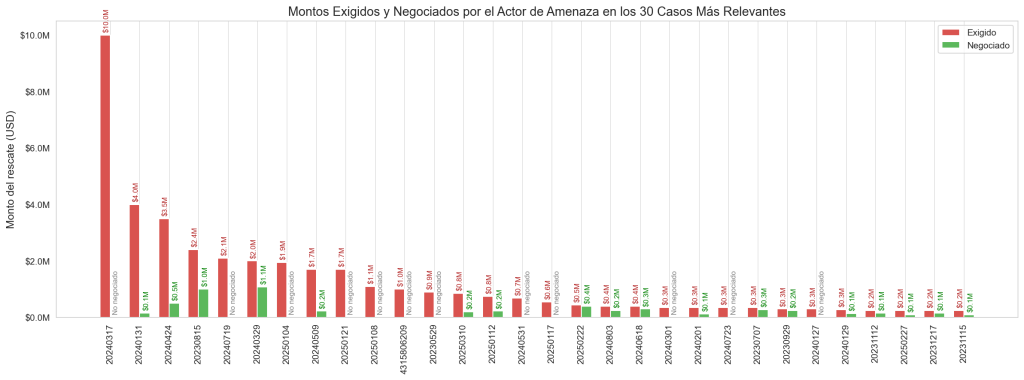

Ahora bien, ¿qué lugar ocupa realmente la negociación en el modelo de Akira? Este aspecto se revela fácilmente en los gráficos dispuestos a continuación. El primero de ellos (Figura 5), incluye las 41 negociaciones en donde el actor de la amenaza a manifestado su demanda económica, mientras que el segundo (Figura 6), se concentra en los 30 casos con los montos exigidos más altos.

En esencia, ambos gráficos nos permiten visualizar, en forma ordenada, cuánto se reduce el rescate en los casos documentados. Las barras verdes (montos negociados) son consistentemente más cortas que las rojas (montos exigidos), lo que deja en claro que la negociación es parte estructural del modelo, y no una excepción.

Como es posible observar, incluso en los casos más visibles o de alto perfil, Akira negocia y rebaja el precio del rescate, lo que contradice la idea de que la exposición o el tamaño de la víctima implica automáticamente condiciones más rígidas. Por el contrario, se confirma que la lógica es económica, no moral ni ideológica.

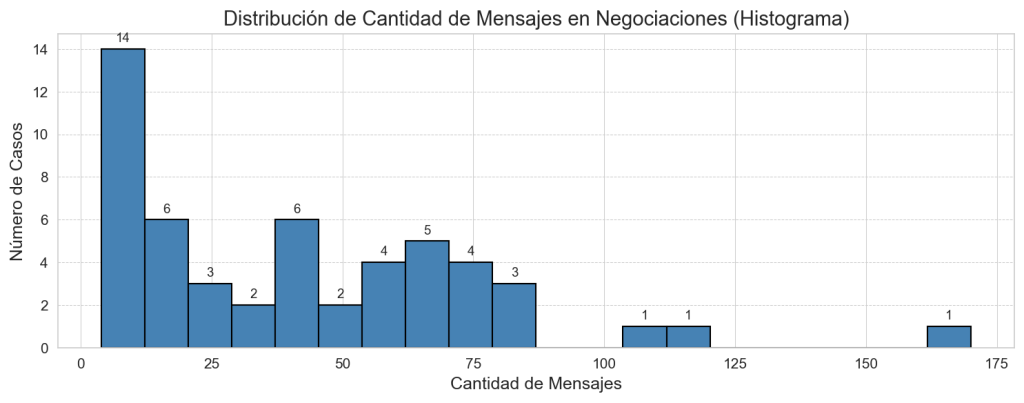

Otro aspecto de interés que surge del análisis de las negociaciones documentadas es que además de negociar los montos, Akira adapta la intensidad de la interacción según la respuesta de la víctima. Este comportamiento se hace evidente en la siguiente visualización (Figura 7), en la cual se considera la cantidad de mensajes que conforman cada una de las conversaciones entre víctima y victimario:

El gráfico permite identificar como, la mayoría de los casos, se concentran entre 6 y 100 mensajes con una media notable en torno a los 10 a 50 intercambios. Mientras que, la negociación más extensa documentada, alcanza los 170 mensajes. Estos datos parecen indicar que Akira, está dispuesto a mantener conversaciones prolongadas cuando detecta disposición a negociar.

Tal comportamiento no es menor: la persistencia comunicacional puede generar fatiga, presión emocional o desorientación estratégica en la víctima. El tono de los mensajes suele alternar entre formalidad, urgencia y amenazas veladas, configurando una táctica de desgaste que refuerza el componente psicológico del modelo extorsivo.

Hallazgos clave:

- En los casos pagados, los rescates finales suelen ser un tercio del valor inicial exigido.

- Akira demuestra una alta disposición a negociar, incluso con grandes rebajas.

- Las negociaciones más extensas tienden a coincidir con víctimas que terminaron pagando.

- El enfoque del actor combina presión económica y desgaste emocional.

Evolución de la actividad: más víctimas, más presión

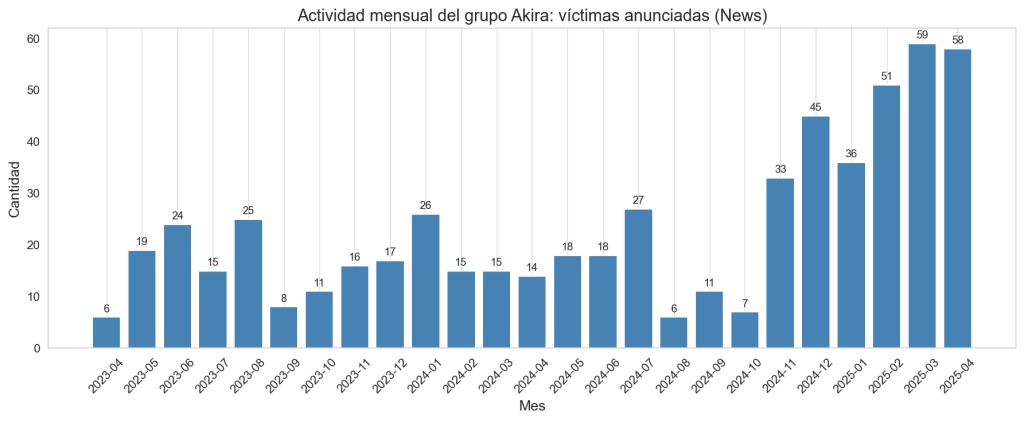

Un aspecto conocido es que, desde su aparición en abril de 2023, el grupo Akira ha sostenido una tendencia creciente en su actividad pública, con pocos baches. Esto se ve claramente reflejado en el número mensual de víctimas anunciadas en su sitio de filtraciones en la Dark Web y corroborado desde los datos tal como se muestra en la siguiente visualización (Figura 8)

Si bien es cierto que, en los primeros meses su actividad aparenta haber sido algo irregular, a partir del cuarto trimestre de 2024 se observa una aceleración sostenida. Esta escalada culmina el período alcanzado por esta investigación, con picos de 59 y 58 víctimas publicadas en marzo y abril de 2025, respectivamente.

De hecho, el día donde se ha registrado la mayor actividad, fue el 12 de marzo de 2025, con 8 anuncios en una sola jornada. Coincidentemente, Marzo de 2025 fue el mes con mayor actividad, al registrarse 59 casos en 31 días. Nuevamente, los datos refuerzan la impresión de que el grupo ha aumentado su volumen operativo, posiblemente mediante automatización, escalamiento de infraestructura o bien sumando nuevos afiliados.

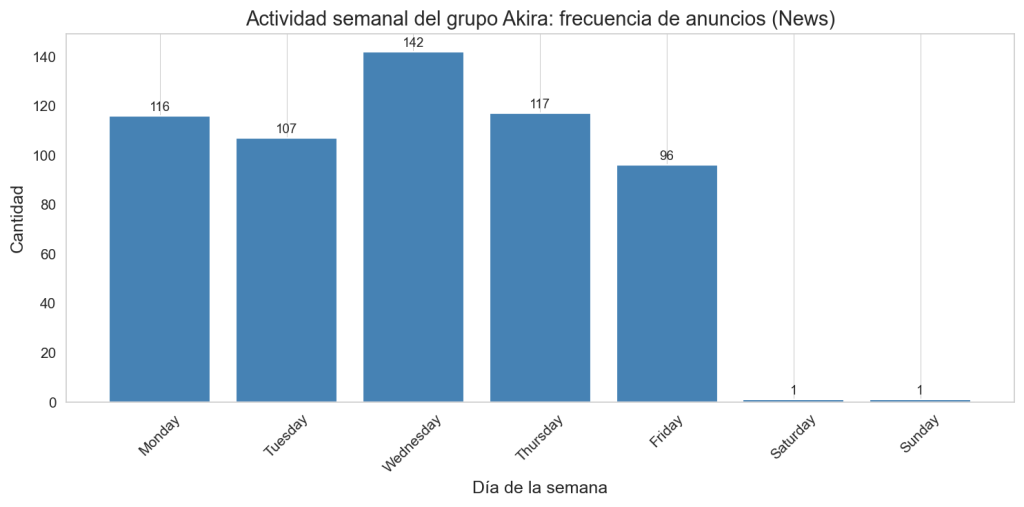

Por último, al analizar la distribución semanal, surgen patrones igualmente reveladores:

- Los miércoles concentran la mayor cantidad de publicaciones (142 víctimas).

- De lunes a viernes la actividad es constante, pero decrece levemente hacia el viernes.

- Los fines de semana están prácticamente inactivos (solo dos casos entre sábado y domingo en todo el período).

El siguiente gráfico (Figura 9) nuestra como este patrón, refuerza la hipótesis de una estrategia comunicacional orientada a maximizar visibilidad e impacto operativo, alineándose con los ciclos de actividad empresarial y cobertura mediática.

Hallazgos Clave:

- 580 víctimas fueron anunciadas públicamente en el período comprendido entre abril de 2023 y abril de 2025.

- El ritmo de publicación muestra un crecimiento sostenido a lo largo del tiempo, con mayor intensidad desde fines de 2024.

- En el período abordado, el grupo alcanza un promedio diario de 2.17 publicaciones, evidenciando una operación constante.

- La concentración de anuncios los miércoles sugiere un patrón deliberado para optimizar presión y visibilidad.

¿A quién apunta Akira? Sectores más afectados

Podemos inferir que Akira no lanza sus ataques de manera aleatoria: sus víctimas pertenecen con frecuencia a ciertos sectores económicos. Ahora, basado en el análisis de los registros de víctimas anunciadas y datos filtrados, quizás podamos detectar patrones claros de preferencia o vulnerabilidad sectorial.

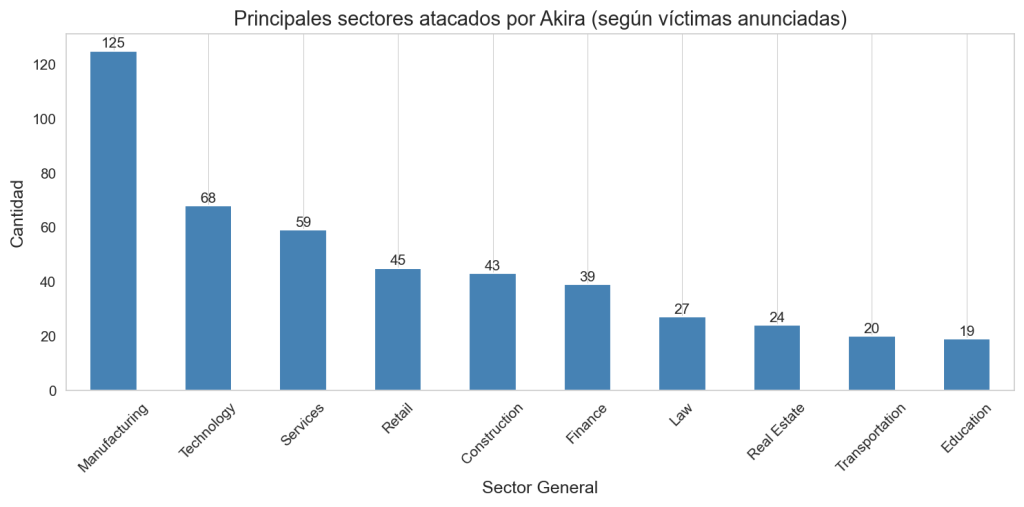

En tal sentido, la visualización que sigue (Figura 10) refleja que el sector más afectado por lejos es Manufactura, con 125 víctimas anunciadas, duplicando al siguiente en la lista: Tecnología (68), seguido de Servicios Profesionales (59), Retail (45) y Construcción (43). Esta distribución podría mostrar que Akira tiende a apuntar a sectores con operaciones críticas, redes complejas y probablemente menores niveles de madurez en ciberseguridad en comparación con sectores como el financiero.

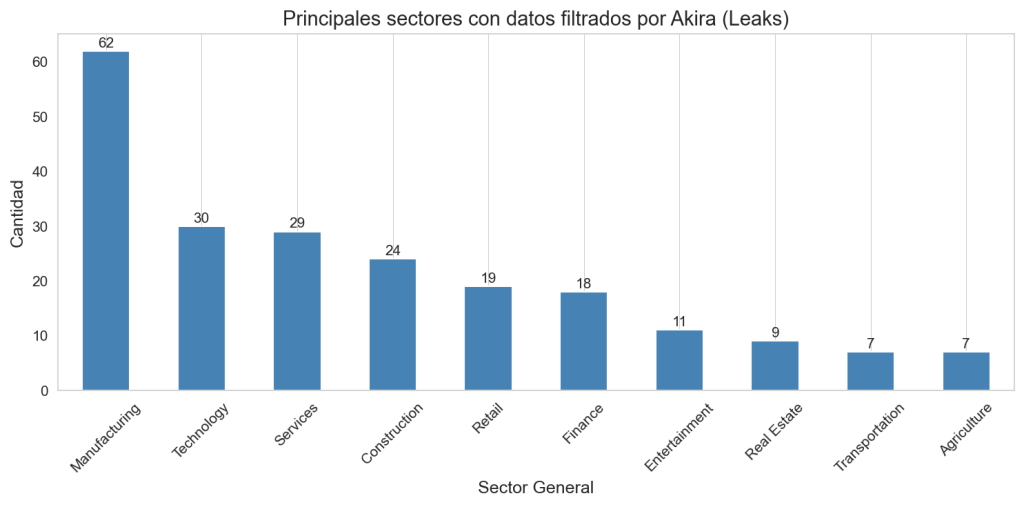

Cuando se analiza exclusivamente la información efectivamente filtrada (Figura 11), los sectores más afectados coinciden en parte: Manufactura vuelve a ocupar el primer lugar (62 casos), seguida de Tecnología (30), Servicios (29), Construcción (24) y Retail (19). Este alineamiento refuerza la hipótesis de que la exposición de estos sectores no solo se traduce en ataques, sino también en incidentes con consecuencias visibles y públicas.

Adicionalmente, es posible observar que sectores como Entretenimiento, Agricultura y Transporte tienen menor cantidad de víctimas en términos absolutos, pero no por ello dejan de representar blancos activos para Akira. En algunos casos, la filtración puede haber sido usada como única herramienta de presión, incluso sin mediar anuncio previo

Hallazgos Clave:

- Manufactura es el sector más afectado en términos de víctimas y filtraciones.

- La coincidencia entre sectores anunciados y filtrados sugiere exposición real, no solo amenaza.

- Sectores menos regulados y operativamente críticos como construcción o retail son blancos frecuentes.

Filtraciones sin anuncio previo: ruptura del modelo clásico

Es conocido que el modelo clásico del ransomware suele ser referido como aquel en donde se genera una doble extorsión, mayormente siguiendo un patrón predecible. En líneas generales Akira encaja en el mismo la mayoría de las veces. Esto es:

- Se publica a la víctima en el sitio de noticias (News).

- Se inicia una negociación.

- Si no hay pago, se publican los datos en la sección de filtraciones (Leaks).

Sin embargo, los datos recolectados en esta investigación revelan un conjunto de casos, donde es posible identificar una ruptura clara de ese patrón.

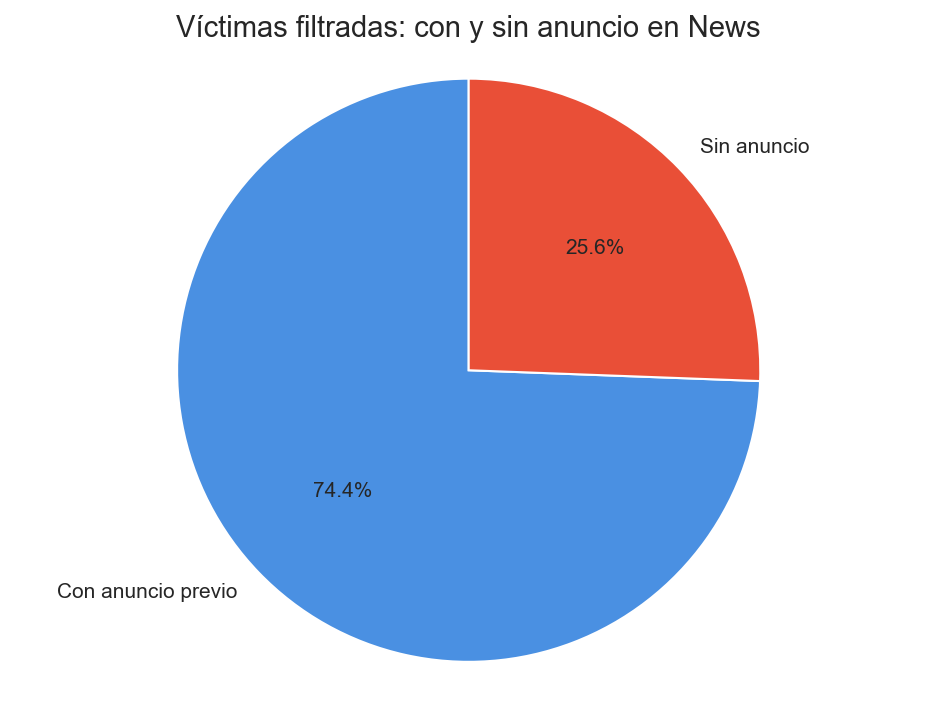

Los datos muestran que, de un total de 254 víctimas filtradas por Akira, 65 de ellas no figuran anunciadas previamente en su sitio de anuncios (News), lo que tal como se refleja en el gráfico de la Figura 12, representa un 25.6% de las filtraciones y pone en evidencia que más de una de cada cuatro víctimas filtradas no fue previamente expuesta públicamente.

Es cierto que investigaciones anteriores ya habían anticipado esta conducta. Tanto Secureworks como SOCRadar oportunamente identificaron víctimas filtradas sin anuncio previo, sugiriendo un comportamiento operativo irregular o deliberadamente no secuencial. Este trabajo confirma y cuantifica el fenómeno, ofreciendo una base empírica que refuerza la alerta: Akira demuestra que puede causar daño incluso sin anunciarse.

Hallazgos Clave:

- En ciertos casos, Akira omite deliberadamente la fase pública de presión.

- Puede actuar con filtración directa, sin negociación visible ni anuncio previo.

- Esto podría tratarse de una respuesta táctica (represalia, castigo, presión indirecta) o simplemente una muestra de fuerza para aumentar su reputación criminal.

- Lo que se ve en News no representa la totalidad del daño que puede estar ejecutando el actor.

- Basado en los datos, limitarse a monitorear los anuncios públicos del actor no es suficiente como parte de una estrategia eficaz de Threat Intelligence.

Recomendaciones para profesionales de seguridad

Aun cuando el objeto y motivación detrás esta investigación, no se encuentra apuntado a establecer recomendaciones profesionales, lo cierto es que los datos analizados no solo revelan cómo opera Akira, sino que a su vez ofrecen pistas valiosas, las cuales podrían ser aprovechadas para reforzar la preparación y respuesta de las organizaciones ante ataques similares. Dicho esto, en base a los hallazgos obtenidos, me he tomado el atrevimiento de sugerir las siguientes líneas de acción:

A. Reforzar capacidades de respuesta y toma de decisiones

- Preparar a los equipos para manejar la presión emocional en escenarios de extorsión, incluyendo el proceso de negociación (Aun cuando la recomendación siempre es y será NO pagar).

- Contemplar estrategias de respuesta que consideren el contacto con el actor sin comprometer la posición legal.

- Utilizar las negociaciones filtradas para entrenar a los equipos de respuesta y legales.

- Documentar y evaluar cada incidente como base para ajustar procesos y controles, incluyendo detalles cuantitativos en relación con el actor de la amenaza y su operación.

B. Mejorar la visibilidad y el monitoreo

- Monitorear leaks sites como parte del proceso de Threat Intelligence, sin depender exclusivamente de los anuncios públicos que puedan provenir del actor.

- Dada su continuidad y expansión, mantener el seguimiento al actor Akira a través de los modelos de detección de TTPs e IOCs, documentados por los especialistas.

C. Reconocer patrones operativos

- Tener en cuenta que solo el 44% de las víctimas anunciadas han sido efectivamente filtradas, lo que indica que la mayoría aún no ha visto expuesta su información.

- Comprender que lo mencionado en el punto anterior, sugiere que Akira conserva poder de daño latente sobre cientos de organizaciones que, aunque ya fueron comprometidas, podrían ser presionadas o filtradas en el futuro.

- Considerar que el 25% de las filtraciones se realizaron sin anuncio previo, rompiendo el modelo tradicional de doble extorsión (anuncio → presión → filtración).

- Tener presente que, si bien Akira exige montos iniciales elevados, su modelo es altamente flexible, con reducciones superiores al 80% en casos documentados.

Conclusiones: ¿Qué nos dicen los datos?

Para este informe he analizado más de 800 registros relacionados con el grupo Akira, abarcando víctimas anunciadas, filtraciones de datos y negociaciones de rescate. A diferencia de otros estudios que suelen enfocarse en aspectos técnicos del malware o sus vectores de ataque, el análisis aquí presentado adopta un enfoque cuantitativo y conductual El objetivo es aportar una perspectiva complementaria, identificando patrones de comportamiento y tendencias que, en un análisis puramente técnico, podrían pasar inadvertidos.

Aunque varios hallazgos han sido puntualizados a lo largo de este artículo, es oportuno destacar los siguientes:

- Akira anunció más de 580 víctimas, pero hasta el momento, solo ha filtrado información del 44% de las empresas comprometidas.

- El grupo demuestra capacidad de negociación y una operación sostenida y estructurada.

- Akira negocia en más de la mitad de los casos conocidos, logrando pago en aproximadamente 1 de cada 3.

- Las exigencias iniciales superan los USD 3 millones, pero muchas veces se cierran por menos de la mitad.

- Al menos 65 organizaciones fueron expuestas directamente sin anuncio previo.

Reflexiones

A dos años de su aparición, Akira ya no debe ser calificado como un actor emergente, por el contrario, el actor ha consolidado una operación profesional, estructurada y resiliente. El análisis del set de datos escogido en esta oportunidad permite confirmar que el actor de amenaza comprende el valor de la narrativa, la presión reputacional, el miedo y la economía.

Como se ha mencionado, este informe no busca cerrar la historia de Akira, sino aportar una visión basada en evidencia. Creo fuertemente en un ecosistema cada vez más automatizado, los datos siguen siendo una herramienta crítica para entender y anticipar lo que viene.

Al momento de escribir estas líneas, Mayo de 2025, la operación de ransomware de Akira continúa activa. Negocia, filtra y se adapta. Pero sus propias cifras revelan una paradoja: muchas víctimas no pagan por recuperar sus datos y aun así sobreviven (y no siempre por tener un plan de gestión de incidentes infalible). Por tanto, el consejo experto nunca debe provenir del miedo, sino de la necesidad imperiosa actuar diligentemente y que las organizaciones comprendan la necesidad de establecer procesos que funcionen y reduzcan en forma efectiva los riesgos relacionados con este tipo de amenazas.

Así mismo, resulta vital mencionar que mientras lees este contenido, miles de personas alrededor del mundo, están en las trincheras enfrentando la amenaza del ransomware de Akira u otros actores de amenaza, tal vez esperando que las copias de resguardo funcionen, que las empresas de servicios que en tiempo de paz ofrecían sus soluciones pero que en este momento crítico no se encuentran tan cerca, vengan al rescate, o en el mejor de los casos que su análisis de causa raíz sea lo suficientemente detallado como para aprender de la experiencia cuando todo vuelva a la normalidad. Desde aquí, mi apoyo a todos ellos.

En cualquier caso, el ecosistema de ciberseguridad se fortalece cuando compartimos patrones, análisis y evidencia concreta. Por eso espero que este pequeño aporte esté alineado con dicho propósito. Como profesional que ha asistido organizaciones en este tipo de incidentes, reconozco el valor de contar información precisa al momento de enfrentar un actor de amenaza en el terreno.

La pregunta es: ¿Estamos preparados para integrar este tipo de datos en nuestras decisiones estratégicas? ¿Dejaremos que el ámbito técnico sea el único encargado de abordar estos desafíos? ¿Cuánto tiempo más estaremos lidiando con la amenaza del ransomware?

Comentarios recientes